[TIMELINE][TLEFT=]ShinyHunters, печально известная подпольная группа киберпреступников, которая занимается утечкой данных с прошлого года, была замечена в поиске исходного кода репозитория GitHub компаний на наличие уязвимостей, которые могут быть использованы для организации более масштабных атак, как показал анализ методов работы хакеров. .[/TLEFT]

[TRIGHT=]«В основном работая на рейдовых форумах, прозвище и мотивация коллектива могут быть частично получены из их аватара в социальных сетях и на других форумах: блестящий покемон Umbreon», — сказали исследователи Intel 471 в отчете, опубликованном The Hacker News. «Поскольку игроки в покемонов охотятся и собирают «блестящих» персонажей в игре, ShinyHunters собирает и перепродает пользовательские данные».[/TRIGHT]

[TLEFT=]Это открытие произошло после того, как средняя стоимость утечки данных выросла с 3,86 млн долларов до 4,24 млн долларов, что сделало ее самой высокой средней стоимостью за 17 лет, при этом скомпрометированные учетные данные стали причиной 20% утечек, о которых сообщили более 500 организаций.[/TLEFT]

[TRIGHT=]С момента своего появления в апреле 2020 года ShinyHunters взяла на себя ответственность за ряд утечек данных , включая Tokopedia, Wattpad, Pixlr, Bonobos, BigBasket, Mathway, Unacademy, MeetMindful и учетную запись Microsoft GitHub, среди прочих.[/TRIGHT]

[TLEFT=]Оценка Risk Based Security показала , что по состоянию на конец 2020 года злоумышленник раскрыл в общей сложности более 1,12 миллиона уникальных адресов электронной почты, принадлежащих организациям из списка S&P 100, образовательным, правительственным и военным организациям[/TLEFT].[/TIMELINE]

[TIMELINE][TLEFT=]На прошлой неделе группа начала продавать базу данных , предположительно содержащую личную информацию 70 миллионов клиентов AT&T, по стартовой цене в 200 000 долларов, хотя американский телекоммуникационный провайдер отрицает взлом своих систем.[/TLEFT]

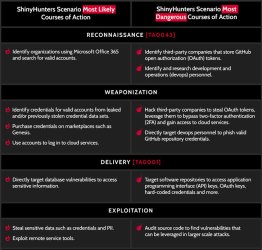

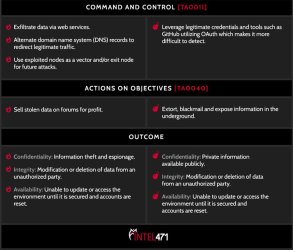

[TRIGHT=]ShinyHunters имеет богатую историю компрометации веб-сайтов и репозиториев разработчиков с целью кражи учетных данных или ключей API к облачным службам компании, которые впоследствии используются для получения доступа к базам данных и сбора конфиденциальной информации для перепродажи с целью получения прибыли или бесплатной публикации на хакерских форумах.

Также было замечено, что злоумышленник нацелился на персонал DevOps или репозитории GitHub, чтобы украсть действительные токены OAuth , используя их для взлома облачной инфраструктуры и обхода любых механизмов двухфакторной аутентификации.[/TRIGHT]

[TLEFT=]«Возможно, у ShinyHunters не так много известности, как у групп вымогателей, которые в настоящее время наносят ущерб предприятиям по всему миру. Однако отслеживание таких субъектов имеет решающее значение для предотвращения такой атаки на ваше предприятие», — говорят исследователи.

«Информация, которую собирает ShinyHunters, часто переворачивается и продается на тех же подпольных рынках, где злоумышленники используют ее для запуска собственных атак. Если предприятия смогут обнаруживать активность, как ShinyHunters, они, в свою очередь, могут остановить атаки программ-вымогателей еще до того, как они будут запущены. "[/TLEFT][/TIMELINE]